Połowa badań nie jest publikowana

4 grudnia 2013, 18:59Wyniki około połowy badań klinicznych prowadzonych w USA nie są publikowane. Do takiego wniosku doszła Agnes Dechartres, epidemiolog z Uniwersytetu Paris Descartes. Jej zdaniem to poważny problem dla nauki.

Apple załata dziurę wykorzystaną przez FBI

14 czerwca 2018, 08:46Apple zamknie lukę, która pozwala organom ścigania na zdobycie informacji osobistych z zablokowanego iPhone'a. Dziura zostanie załatana wraz z najbliższą aktualizacją iOS-a.

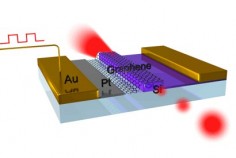

Grafen zrewolucjonizuje transmisję danych

10 maja 2011, 11:52Na Uniwersytecie Kalifornijskim w Berkeley powstał grafenowy modulator optyczny. Jak mówią jego twórcy, potencjalnie takie urządzenie może pozwolić w przyszłości pobranie np. na smartfona całego filmu w ciągu kilkunastu sekund.

NExSS - interdyscyplinarne poszukiwania życia

22 kwietnia 2015, 11:57NASA rozpoczyna nowy projekt poszukiwania życia na egzoplanetach. W ramach Nexus for Exoplanet System Science (NexSS) Agencja chce zgromadzić ekspertów z różnych dziedzin, którzy pomogą szukać oznak życia poza Układem Słonecznym

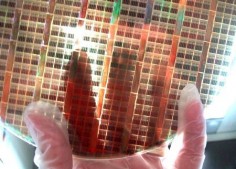

Elon Musk chce łączyć człowieka z komputerem. Neuralink prezentuje implant mózgowy

31 sierpnia 2020, 09:02Elon Musk ogłosił przełom w dziedzinie synchronizacji ludzkiego mózgu ze sztuczną inteligencją. Podczas pokazu na żywo Musk zaprezentował układ scalony zbudowany przez jego firmę Neuralink. To w pełni samodzielny implant mózgowy, który bezprzewodowo przesyła informacje o aktywności mózgu, nie wymagając przy tym żadnego zewnętrznego sprzętu

TSV - lepsze połączenia między chipami

13 kwietnia 2007, 14:08IBM ma zamiar na masową skalę wykorzystywać nową technologię łączenia układów scalonych i ich części. Dzięki temu Błękitny Gigant chce poprawić ich wydajność i jednocześnie zmniejszyć pobór mocy.

Rząd coraz bardziej inwigiluje obywateli

28 września 2012, 11:59W ostatnich dwóch latach w USA gwałtownie wzrosła liczba połączeń nadzorowanych przez służby państwowe. Amerykańska Unia Wolności Obywatelskich (ACLU) wymusiła na rządzie USA udostępnienie danych dotyczących liczby łatwych do założenia podsłuchów

Ballmer patrzy rządzącym na ręce

19 kwietnia 2017, 10:35Jak zapewne niektórzy pamiętają, po odejściu z Microsoftu Steven Ballmer kupił drużynę koszykówki Los Angeles Clippers. Myliłby się jednak ten, kto sądzi, że tak barwna postać, którą pamiętamy z licznych niekonwencjonalnych występów może w wieku 60 lat spokojnie usiedzieć na emeryturze. Ballmerowi nie wystarcza najwyraźniej zarządzanie drużyną. Były menedżer Microsoftu postanowił patrzeć rządzącym na ręce.

Cykl węglanowo-krzemianowy chroni życie na Ziemi przed katastrofalną zmianą klimatu

17 listopada 2022, 11:02Klimat Ziemi przechodził zmienne koleje losu, od bardzo gorącego po epoki lodowe. Mimo to życie na naszej planecie przetrwało 3,7 miliarda lat. Badacze z MIT potwierdzili właśnie, że Ziemia posiada działający na przestrzeni setek tysięcy lat mechanizm regulacji, dzięki któremu nie dochodzi do katastrofalnych zmian klimatu, które mogłyby zakończyć historię życia.

Lekarz jak kontroler lotów

13 czerwca 2009, 10:05Organizowanie opieki medycznej w sposób podobny do kontroli lotów mogłoby poprawić funkcjonowanie szpitali - uważają naukowcy z Uniformed Services University of the Health Sciences w stanie Maryland. O pomyśle poinformowało czasopismo Journal of the American College of Surgeons.